Beheerste en integere bedrijfsvoering:

weerbaarheid en waarborgen DORA voor de pensioensector

Uitgave voor de pensioensector Leestijd 10 minuten

De Digital Operational Resilience Act (afgekort DORA) is een verordening met als doel het waarborgen van de digitale operationele weerbaarheid van financiële instellingen in de Europese Unie (EU). Het omvat maatregelen om cyber- en IT-risico’s te beheersen en te minimaliseren. De aanhoudende trend van digitalisering in de financiële sector betekent dat de beheersing van digitale risico’s, als risicocategorie in de risicodialoog, niet achter kan blijven.

De EU streeft naar het beheersen van digitale risico’s om mogelijke financiële crises, schade voor consumenten en verlies aan vertrouwen in financiële instellingen te voorkomen. Anders verwoord wil de EU haar aantrekkelijkheid voor financiële instellingen vergroten en vertrouwen in de robuustheid en transparantie van de kapitaalmarkten in stand houden. Deze wet past in de totale digitaliseringsagenda van de EU, waarin bijvoorbeeld ook de aankomende EU AI Act een rol speelt.

DORA komt dichterbij

De Digital Operations Resilience Act is 16 januari 2023 al van kracht geworden, daarmee is de helft van de 24 maandenlange implementatieperiode al voorbij. Compliance met DORA moet vóór 17 januari 2025 zijn geëffectueerd. Het is dus tijd om grip te krijgen op wat er dit jaar nog moet gebeuren om bijvoorbeeld het ICT-beleid van ‘financiële entiteiten’ in lijn te brengen met DORA. Nu de richting van de RTS (Regulatory Technical Standards) bekend zijn is het tijd om te versnellen met de activiteiten voor implementatie. Een aantal vragen dat een bestuur aan zichzelf zou kunnen stellen is: Hebben wij de governance voor beheersing van ICT-risico’s al op orde? Voldoet ons beleid aan alle huidige regelgeving en de nieuwe Good Practices van DNB met betrekking tot informatiebeveiliging? In hoeverre voldoet het daarmee al aan de DORA-regelgeving? Zijn wij klaar om van start te gaan met het implementeren van de onderliggende regelgeving? Allemaal vragen die relevant zijn om DORA compliant te geraken.

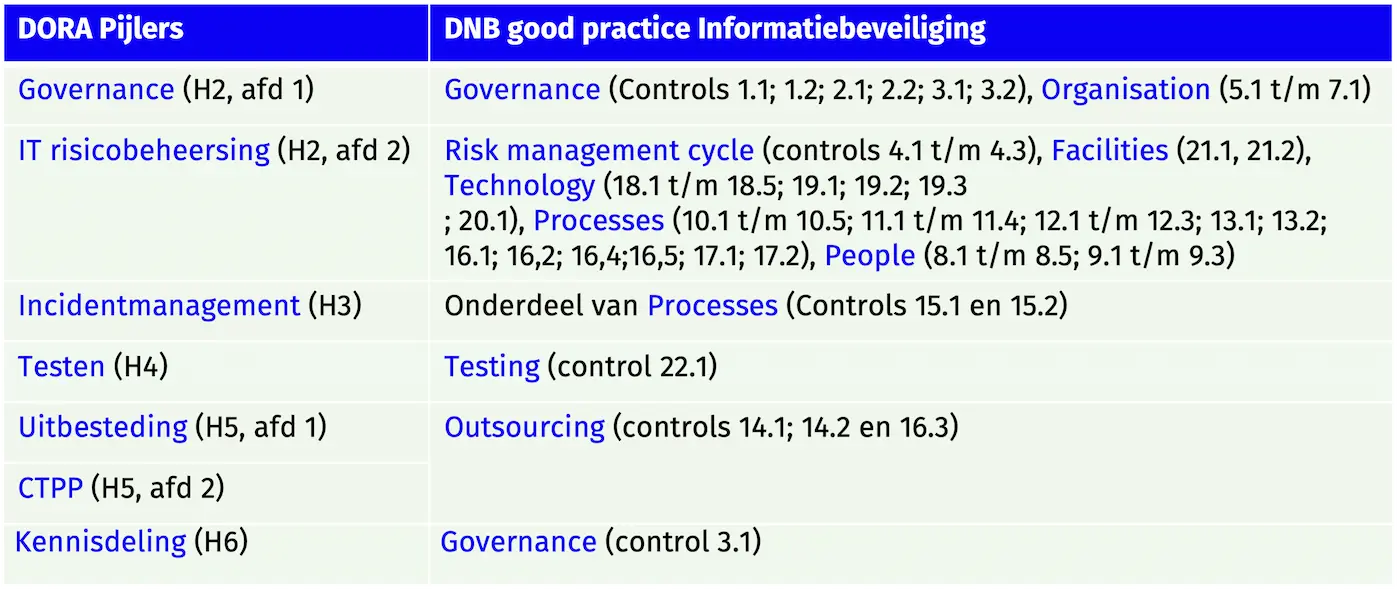

In onderstaande tabel wordt de relatie tussen de DORA-pijlers en de elementen van de DNB-good practice informatiebeveiliging geïllustreerd. Hieruit blijkt dat DORA vergelijkbare thema’s heeft als de DNB-good practice informatiebeveiliging, zoals governance, IT-risicobeheersing en incidentenbeheer met betrekking tot ICT. Er zijn zeker overeenkomsten tussen deze EU-verordening en het bestaande toetsingskader voor informatiebeveiliging van DNB, en toch gaat DORA een stap verder. Hoewel naleving van het toetsingskader voor informatiebeveiliging van DNB door een pensioenfonds aantoont, betekent dit daarom niet automatisch dat het fonds DORA-compliant is. DORA gaat een stap verder dan deze kaders door middel van technische reguleringsnormen en technische uitvoeringsnormen, waarover later meer.

Tabel 1: DORA pijlers en DNB-good practice informatiebeveiliging

Duurzaam DORA

Een groot deel van de vereisten uit de DORA heeft betrekking op bestaand beleid en lopende overeenkomsten. Een goede eerste stap om te zorgen dat uw fonds/uitvoeringsorganisatie voldoet aan de vereisten van DORA is om te kijken naar het bestaande beleid. Daarmee stellen wij de vraag; wat gebeurt er al? En daarna pas; wat moet er nog gebeuren? Afgelopen jaar zijn er gap-analyses gemaakt voor deze regelgeving [bron 1]. De onderliggende regelgeving bestaande uit de Regulatory Technical Standards en de Implementing Technical Standards zijn recent (hierover straks meer) voor een deel definitief gemaakt, de tweede batch zal 17 juli van dit jaar definitief worden. De Nederlandsche Bank (DNB) riep eind vorig jaar de sector op om nu echt stappen te zetten [bron 2]. Het is nu écht tijd om de laatste gap-analyses te maken en echt van start te gaan met de implementatie. Maar eerst staan wij nog stil bij: Wat houdt DORA nu écht in en waarom heeft het bovengemiddeld de aandacht van wetgevers en toezichthouders?

DORA samengevat: de essentie

Het doel van DORA is om de ICT-risicobeheersing van financiële entiteiten in de Europese Unie te vergroten. Resilience is – letterlijk vertaalt – weerbaarheid. Het gaat dan ook niet alleen om het beheersen van interne risico’s door menselijke fouten of onvoorziene omstandigheden, maar met name om het afweren van en rapporteren over de reële dreiging van cyberaanvallen. DORA is in het leven geroepen om risicobeheersing in het gehele financiële systeem (als keten) van de EU een robuuste basis te geven. Daarbij is extra aandacht voor de weerbaarheid, die momenteel volgens de Europese Commissie tekortschiet en het gehele financiële systeem kwetsbaar maakt.

Samengevat zijn de belangrijkste doelen van DORA (in willekeurige volgorde):

- Het verbeteren van de ketenveiligheid en de risico’s van fouten bij informatie-uitwisseling beperken;

- Het beheersen van digitale risico’s van de entiteit;

- Het voorkomen van financiële crises en consumentenschade;

- Het aanvullen en harmoniseren van ICT-regelgeving en toezicht door de hele EU;

- Het verhogen van de weerbaarheid van het financiële systeem van de EU.

DORA: de techniek ontrafeld

Regulatory Technical Standards (RTS) en de Implementing Technical Standards (ITS) in een oogopslag:

In batch 1 vinden we één ITS en drie RTS-en. Wat is eigenlijk het verschil tussen de twee? De meeste normen in de lagere regelgeving behoren tot de eerste, naar het Nederlands vertaalt de technische reguleringsnormen. In de verordening worden deze als volgt beschreven:

(99) Technische reguleringsnormen moeten een consistente harmonisatie van de in deze verordening neergelegde voorschriften bewerkstelligen. In hun rol van organen met hooggespecialiseerde expertise moeten de ETA’s ontwerpen van technische reguleringsnormen ontwikkelen die geen beleidskeuzen inhouden en die aan de Commissie moeten worden voorgelegd. Er moeten technische reguleringsnormen worden ontwikkeld op het gebied van ICT-risicobeheer, rapportage van ernstige ICT-incidenten, tests, en op het gebied van essentiële vereisten voor een degelijke monitoring van het ICT-risico van derde dienstverleners. De Commissie en de ETA’s dienen ervoor te zorgen dat deze normen en vereisten door alle financiële entiteiten kunnen worden toegepast op een wijze die in verhouding staat tot hun omvang en algehele risicoprofiel, alsook de aard, de omvang en de complexiteit van de entiteiten en hun activiteiten [bron 3]VERORDENING (EU) 2022/2554 VAN HET EUROPEES PARLEMENT EN DE RAAD van 14 december 2022 betreffende digitale operationele weerbaarheid voor de financiële sector en tot wijziging van Verordeningen (EG) nr. 1060/2009, (EU) nr. 648/2012, (EU) nr. 600/2014, (EU) nr. 909/2014 en (EU) 2016/1011 p.21 (nadruk niet in origineel).

De bijbehorende ITS oftewel technische uitvoeringsnormen bevatten kaders en standaardvormen voor de toepassing van de voorschriften zoals uitgestippeld in de verordening en de RTS. In de ITS in batch 1 wordt bijvoorbeeld in detail beschreven wat in het informatieregister voor uitbestedingspartijen moet staan, bedoeld in Artikel 28 derde lid van de verordening. Waar de verordening zelf al de rode draad meegeeft, wordt deze draad verder uitgesponnen in het geheel aan ITS en RTS zodat een gedetailleerd weefwerk van vereisten ontstaat. De Europese toezichthoudende autoriteiten (ETA’s): Europese Bankautoriteit (EBA), Europese Autoriteit voor verzekeringen en bedrijfspensioenen (EIOPA) en Europese Autoriteit voor effecten en markten (ESMA), hebben de tijd en hun ‘hooggespecialiseerde expertise’ nodig om proportionaliteit en consistentie aan te brengen in de vertaling van de wettelijke voorschriften van de verordening naar een evenwichtig kader voor regulering en toepassing. Ze hebben samen een rapport [bron 4] gepubliceerd over de intensiviteit van de omvang voor wat in de wetgeving als Critical Third Party Provider aangeduid wordt. De Critical Third Party Provider (kortweg: CTPP) is een groep van ongeveer 15.000 partijen die rechtstreeks ICT-diensten verlenen aan circa 1.600 financiële entiteiten in de EU. Wanneer ook de onderaannemers van de CTPP’s worden meegerekend, zijn het ongeveer 20.000 CTPP’s. Hierop zullen de toezichthouders direct toezicht houden, dus zonder een pensioenfonds als portaal te nemen. Een omvangrijk proces als we naar de aantallen kijken. Wat betekent dit voor Nederland en de pensioensector?

DORA in assurance opnemen

De Pensioenfederatie heeft erop ingezet dat pensioenuitvoeringsorganisaties (PUO) niet onder het criteria van een CTPP zouden moeten vallen: ”…met onze reactie proberen we CTPP-aanwijzingen voor PUO’s te voorkomen. In ons position paper voeren we ten eerste aan dat PUO’s geen ICT-dienstverleners zijn. Ze gebruiken alleen ICT voor het verlenen van pensioendiensten…” [bron 5]. In de visie van de schrijver hebben de toezichthouders al toegang tot de uitvoeringsorganisaties, ook al is dit nu nog indirect via het toezicht op pensioenfondsen. Doordat de pensioenfondsen onder de DORA-wetgeving komen te staan, zullen de eisen van DORA ook in de keten doorwerken. Daar waar DNB nu ook al aan tafel zit van de PUO’s (via een pensioenfonds) zullen ze dit blijven doen.

Het is aan te bevelen dat de uitvoeringsorganisaties de eisen rondom informatiebeveiliging en IT in de breedte, in een assurance verklaring opnemen en samen met de fondsen kijken naar de scope van deze assurance verklaring. Zo zouden de Control Objectives for Information and Related Technology, kortweg COBIT [bron 6]Het is ontworpen als een hulpmiddel om de kloof te overbruggen tussen technische problemen, risico’s en controlevereisten te verkleinen en is een erkende methodologie, ook meegenomen kunnen worden in een assurance verklaring. Naar kennis van de schrijver is er thans een enkele PUO die de COBIT controls in een zogenaamde ISAE 3000 heeft opgenomen. Er is nog een wereld te winnen in de aantoonbaarheid van IT-beheersing in de gehele sector. Gezien de financiële en maatschappelijke relevantie van de sector is en blijft het cruciaal dat data en het geld van de deelnemer veilig zijn.

De Nationaal Coördinator Terrorismebestrijding en Veiligheid (NCTV) schreef in een van haar rapporten [bron 7] over het risico van maatschappelijke ontwrichting door de schreefgroei van dreiging en weerbaarheid. Het is daarbij de vraag of het bestuur écht weet wat de weerbaarheid en waarde [bron 8] is van zijn data en welke waarborgen er echt zijn in de keten van het fonds. Neen, niet alleen een SLA die al maanden op groen staat…maar, dan écht?!

Een essentieel onderdeel van DORA is kennis (scholing en ontwikkeling). Dit ziet op vragen als: Beschikt het bestuur over voldoende kennis van informatiebeveiliging, waarmee hij zijn eindverantwoordelijkheid voor integere en beheerste bedrijfsvoering ook voor dit onderdeel goed kan invullen? Begrijpt het bestuur waar DORA in essentie over gaat en vanuit welke bedoeling het bestuur aan de slag kan? En nog belangrijker, heeft het bestuur inzicht in hoe de vereisten van DORA betekenisvol voor het pensioenfonds en haar deelnemers kunnen worden geïmplementeerd? Laten wij u daarom meenemen in de wetgevingscontext en inhoud.

DORA: Dieper in de wet kijkende

De wettekst omvat 47.093 woorden en is verdeeld in de volgende hoofdstukken:

- Algemene bepalingen

- ICT-risicobeheer

Afdeling 1: Governance en organisatie

Afdeling 2: Kader voor ICT-risicobeheer

- Beheer, classificatie en rapportage van ICT-gerelateerde incidenten

- Testen van digitale operationele weerbaarheid

- Beheer van ICT-risico van derde aanbieders

Afdeling 1: Basisbeginselen voor een degelijk beheer van het ICT-risico van derde aanbieders

Afdeling 2: Oversightkader voor kritieke derde aanbieders van ICT-diensten

- Regelingen voor de uitwisseling van informatie

- Bevoegde autoriteiten

- Gedelegeerde handelingen

- Overgangs- en slotbepalingen

Afdeling 1: Evaluatieclausule

Afdeling 2: Wijzigingen

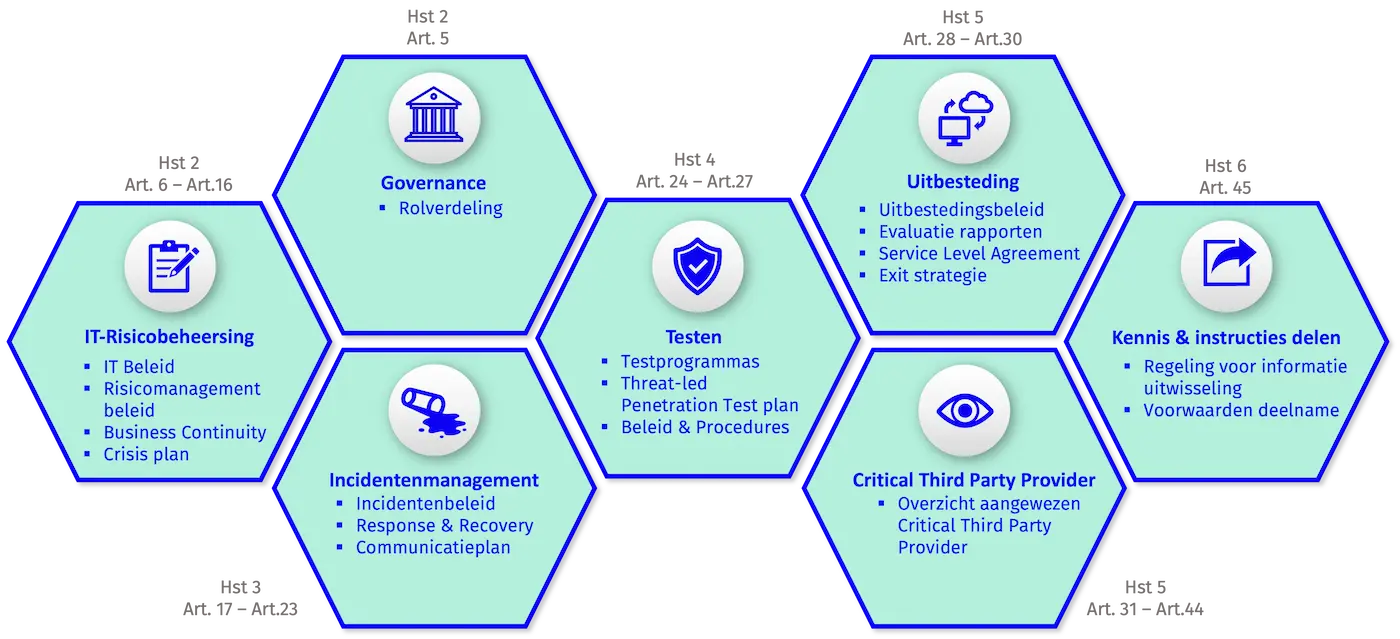

In deze hoofstukken zijn zeven inhoudelijke pijlers te onderscheiden om de digitale operationele weerbaarheid van financiële entiteiten te verbeteren:

- ICT-risicogovernance

- ICT-risicomanagement

- ICT-incidentenmanagement

- Digitale operationele weerbaarheidstests

- Delen van informatie en inlichtingen

- ICT-uitbestedingsrisicomanagement

- Toezicht op kritieke dienstverleners. Dit zijn aanbieders van diensten die cruciaal zijn voor de bedrijfsvoering van een financiële instelling. Hiervoor gelden aanvullende eisen.

De eerste drie pijlers zien toe op het versterken en uitbreiden van bestaand beleid. ICT-risicomanagement en incidentenmanagement zijn niet nieuw, maar DORA voegt nieuwe normen toe die geïmplementeerd moeten worden in het bestaande beleid van financiële organisaties. Deze omvatten onder andere voorschriften voor de governance en organisatie (Art. 5), scholing en ontwikkeling (Art. 13) en communicatie (Art. 14) in het kader van ICT-risico. In het kader van incidentenmanagement worden er onder andere criteria gesteld voor de classificatie van ICT-gerelateerde incidenten (Art. 18) en wordt het verplicht om te rapporteren over ernstige ICT-gerelateerde incidenten. Ook kan er op vrijwillige basis melding gemaakt worden van significante cyberdreigingen (Art. 19).

De volgende twee pijlers zijn specifiek gericht op het versterken van weerbaarheid tegen cyberaanvallen. De beste manier om de weerbaarheid van een ICT-systeem aan de tand te voelen is door het zelf aan te vallen, zoals een hacker dat zou doen. DORA bevat vereisten voor het testen van de weerbaarheid van ICT-systemen, en voor bepaalde significante instellingen [bron 9]Deze vereisten gelden niet voor kleine en niet-verweven beleggingsondernemingen, kleine instellingen voor bedrijfspensioenvoorziening, micro-ondernemingen en instellingen die door bepaalde richtlijnen uit de EU zijn vrijgesteld (zie DORA Art. 16 eerste lid en Art. 26 eerste lid). is het verplicht eens in de drie jaar een ethische cyberaanval uit te voeren op hun eigen systeem [bron 10]Ethical hacking of het uitvoeren van TLPT is gebonden aan een certificatie of de onderschrijving van formele gedragscodes of ethische kaders. Zie voor de volledige vereisten Art. 27 eerste lid van DORA..

In de laatste twee pijlers worden nieuwe vereisten gegeven aan het risicomanagement bij ICT-uitbestedingen. Voor veel financiële entiteiten wordt een groot deel van de ICT-diensten uitbesteed aan derde partijen, die (als er sprake is van een uitbestedingsketen) een deel van deze ICT-diensten op hun beurt wederom uitbesteden. Zo wil het ook nog wel eens voorkomen dat via een (onder)uitbesteding data in een land buiten de EU terecht komt. Wat betekent dat een impact van een datalek complexer kan zijn. Kortom, uitbestedingen compliceren toezicht en monitoring, en zijn een extra risico voor de weerbaarheid. Een keten is immers maar zo sterk als de zwakste schakel. (Arbeidsvoorwaardelijke) Financiële instellingen zoals pensioenfondsen moeten zorgen dat de contractuele overeenkomsten (en bijbehorende servicelevel agreements) met hun uitbestedingspartijen specifiek beschrijven hoe en langs welke uitgangspunten, indicatoren en normen het beheer van informatiebeveiliging en de rapportage hierover is ingericht.

Bovendien moeten ICT-diensten die kritieke en/of belangrijke functies ondersteunen worden geïdentificeerd en voldoen aan extra vereisten, waaronder vooraf vastgestelde exit-strategieën en opvangmogelijkheden voor het geval dat een dergelijke uitbestedingsovereenkomst komt te vervallen (art. 28 achtste lid). Het advies is dan ook om een aanhangsel bij het bestaande contract of een specifiek aanvullend contract te sluiten met uw PUO over IT en weerbaarheid. De waarborgen die hierin opgenomen zijn, dienen te zorgen dat het pensioenfonds kan monitoren in hoeverre de informatiebeveiliging in de keten van uitbesteding voldoet aan de uitgangspunten die het bestuur heeft neergelegd in haar eigen beleid voor IT en informatiebeveiliging. Naar mening van de schrijver is het opnemen van een aanhangsel juist een kans en moet derhalve niet gezien worden als administratieve last alleen. In de pensioensector zijn er ook al voorbeelden van verlies van data en de effecten die dit heeft voor het desbetreffende fonds, de uitvoeringsorganisatie en daarmee de deelnemers. Gedegen aanpak van informatiebeveiliging is daarmee niet een ‘nice to have’ maar een ‘must have’ dat gedegen verankerd moet worden in de beleids- en bestuurscyclus van pensioenfondsen en uitvoerders. Bij deze verankering staan de zeven pijlers dan ook centraal in de ogen van de schrijver.

Figuur 1: overzicht zeven pijlers van DORA

Organisaties moeten voldoen aan wet- en regelgeving op het gebied van financiën en informatiebeveiliging. Goede governance zorgt ervoor dat de organisatie deze wetten en voorschriften naleeft. Goede governance helpt bij het identificeren, evalueren en beheren van ICT-risico’s die van invloed kunnen zijn op de organisatie. Een goed governancekader beschermt de belangen van alle belanghebbenden, waaronder werknemers, aandeelhouders, klanten en de bredere gemeenschap.

Tweede pijler van DORA: ICT Risicomanagement

De verordening bevat allereerst een algemeen kader waarbinnen financiële ondernemingen verplicht worden om maatregelen te nemen om ICT-risico’s te beheersen (artikelen 5 tot en met 16). Zo dient de financiële onderneming onder andere kaders op te stellen om ICT-risico’s te beheersen, ervoor te zorgen dat zij adequate ICT-systemen gebruikt en deze goed te onderhouden, beschermings- en preventiemaatregelen te nemen waar nodig en continuïteitsplannen op te stellen en deze regelmatig te actualiseren.

Voor een aantal ondernemingen, die een relatief laag risico vormen voor het financiële stelsel, is er vanuit het oogpunt van proportionaliteit een vereenvoudigd kader voor ICT-risicobeheer opgesteld.

Derde pijler van DORA: ICT-gerelateerd Incidentmanagement

Vervolgens worden financiële ondernemingen verplicht om ernstige ICT- gerelateerde incidenten te melden bij de bevoegde autoriteit, en hiervoor systemen op te zetten waarmee incidenten gemonitord, vastgelegd en geclassificeerd worden (artikelen 17 tot en met 23).

Vierde pijler van DORA: Digitale Operationele Weerbaarheidstests

Financiële ondernemingen dienen daarnaast periodiek de digitale weerbaarheid te testen op paraatheid, eventuele zwaktes en tekortkomingen (artikelen 24 tot en met 27). Alle financiële ondernemingen zullen hierbij jaarlijks hun ICT-systemen dienen te testen op een bepaald basisniveau. Significante instellingen die worden aangewezen door de bevoegde autoriteiten zullen ook minimaal eens per drie jaar geavanceerde ethische hacktesten op basis van actuele dreigingsinformatie moeten ondergaan, zogenaamde ‘Threat Led Penetration Testing’ (TLPT).

Vijfde pijler van DORA: ICT Uitbesteding Risicomanagement

Vervolgens worden er bepalingen geïntroduceerd ten aanzien van het beheer van ICT-risico’s van derde partijen die ICT-diensten aanbieden aan financiële ondernemingen (artikelen 28 tot en met 30). Financiële ondernemingen die gebruik maken van de diensten van bepaalde derde partijen (bijv. clouddienstverleners) zullen onder andere het functioneren van deze diensten, en de eventuele bijkomende risico’s die deze diensten kunnen vormen voor de kernprocessen van de financiële instelling, in kaart moeten brengen en blijven monitoren. Om deze monitoring effectief uit te kunnen voeren dienen bepaalde aspecten van de dienstverlening en de relatie tussen dienstverlener en financiële onderneming vastgelegd te worden in contractuele afspraken. Deze bevatten bijvoorbeeld afspraken over de locaties waar persoonlijke data wordt verwerkt en eventuele exit-strategieën als de financiële instelling wil overstappen van aanbieder.

Naast gestandaardiseerde contractclausules zullen ook vrijwillige clausules worden ontwikkeld, specifiek voor clouddienstverleners. Financiële ondernemingen dienen daarnaast te voorkomen dat er concentratierisico’s ontstaan door een te grote afhankelijkheid van bepaalde dienstverleners voor het uitvoeren van kritische processen.

Zesde pijler van DORA: Toezicht op kritieke Dienstverleners (CTPP’s)

Verder worden kritieke derde aanbieders van ICT-diensten onderworpen aan een oversightkader op Unieniveau (artikelen 31 tot en met 44). ICT-aanbieders worden op EU-niveau kritiek geacht op basis van (een combinatie van) de aard, omvang, en het belang van hun diensten, klanten, en marktaandeel, alsmede de mate waarin hun dienstverlening te vervangen is en de grensoverschrijdendheid daarvan. Het gaat hierbij om veelal zeer grote technologiebedrijven die een groot gedeelte van de financiële sector op EU-niveau bedienen, waarbij er risico’s zijn dat een verstoring bij deze dienstverleners tot problemen kan leiden voor meerdere financiële ondernemingen in de EU. Daarmee wordt de financiële stabiliteit van de EU in het algemeen geraakt. De Europese Toezichthoudende Autoriteiten (ETA’s) krijgen gezamenlijk een mandaat, dit zijn de Europese Bankenautoriteit (EBA), de Europese autoriteit voor verzekeringen en bedrijfspensioenen (EIOPA) en de Europese autoriteit voor effecten en markten (ESMA). Binnen dit gezamenlijke mandaat kunnen de ETA’s bij de kritieke derde aanbieders van ICT-diensten onder andere audits uitvoeren en bindende aanbevelingen doen. De nationale bevoegde autoriteit kan, indien de kritieke derde aanbieder van ICT-diensten de aanbevelingen niet opvolgt, vervolgmaatregelen nemen richting de financiële onderneming, waarbij in uiterst geval geëist kan worden dat de financiële onderneming de dienstverlening moet beëindigen. Ten slotte bevat de verordening een wettelijk kader voor financiële ondernemingen om onderling informatie over cyberbedreigingen te delen (artikel 45).

Zevende pijler van DORA: Delen van informatie en inlichtingen

Artikel 45 staat financiële entiteiten toe informatie over cyberdreigingen uit te wisselen om hun digitale weerbaarheid te versterken. Dit omvat het delen van indicatoren van compromitteren, tactieken, technieken en procedures, cyberveiligheidswaarschuwingen en configuratie-instrumenten. Het benadrukt het delen binnen vertrouwde gemeenschappen, het beschermen van gevoelige informatie en het respecteren van gegevensbescherming en concurrentiewetgeving [bron 11]. Dit zal ook een andere manier van samenwerken en samen werken gaan vragen waarbij cultuur en vertrouwen de boventoon gaan voeren.

Deze zeven pijlers met u gedeeld hebbende is het zo dat IT een essentiële plaats moet krijgen aan de bestuurstafel. Heeft u al een CISO, Chief Information Security Officer, benoemd? Dit kan een bestuurder zijn, of een professional op het bestuursbureau en natuurlijk ook een onafhankelijke expert. Kortom, alles overziend is IT al lang geen theoretische dialoog meer! En het is dan ook de vraag welke kansen de DORA implementatie een pensioenfonds en haar bestuur(ders) kan bieden. Het gaat verder dan alleen compliant te willen zijn vanuit een wetgevingsperspectief. Het gaat om beheerste en integere bedrijfsvoering en het beschermen van het vermogen van de deelnemers (pur sang), en om de reputateie van de sector als geheel.

Drijfveren: Kansen en kaders

Kansenperspectief

Digitale operationele weerbaarheid is een cruciaal onderwerp voor financiële instellingen, gezien hun groeiende afhankelijkheid van digitale systemen en de dienstverlening van derde ICT- en techbedrijven voor het gebruik van die systemen [bron 12]. Veel financiële instellingen vertrouwen op geavanceerde technologieën, wat betekent dat ook uw organisatie waarschijnlijk afhankelijk is van dergelijke systemen. Denk hierbij onder andere aan Cloud services, gegevensverwerkingssystemen en betaalsystemen van de pensioengelden aan de deelnemers. Gezien de cruciale rol van ICT in de financiële sector is het noodzakelijk dat instellingen potentiële verstoringen waar mogelijk kunnen voorkomen en zo niet effectief kunnen beheren. DORA is bedoeld om de voordelen van digitale transformatie te benutten terwijl de risico’s worden beperkt.

Om dit daadwerkelijk in de praktijk te realiseren, is een drieledig denkmodel aan te bevelen, ter inspiratie.

- Conformance met DORA vereist dat financiële instellingen en hun kritieke dienstverleners strenge maatregelen implementeren voor risicobeheer, incidentrapportage en systeembeveiliging, essentieel voor het waarborgen van de integriteit en weerbaarheid van het financiële systeem tegen digitale risico’s. Geen boetes of on-site onderzoeken, zodat u door kunt gaan met uw bestaande dossiers. Compliant zijn is uw licence to operate. Hiermee is compliance een essentiële bestuursaangelegenheid en geen taak van de niet verplichte sleutelfunctiehouder compliance.

- Performance in het kader van DORA richt zich op hoe financiële instellingen hun operationele processen en ICT-systemen beheren voor maximale efficiëntie en effectiviteit, waarbij ze snel en adequaat reageren op verstoringen om de continuïteit van de dienstverlening te waarborgen. Deelnemers en ook fondsen (indien we denken vanuit de PUO) zouden het belang van data en het goed kunnen bewaken en borgen van de waarde van deze data hoog op de lijst moeten hebben van partijen aan wie men het vertrouwen wenst te geven over hun gelden. En ja, rekening houdend met de verplichtstelling zou dit geen belemmering moeten zijn. Denken aan de deelnemers alsof men keuze heeft om te kiezen, zal innovatie stimuleren. Wat is de strategie van het fonds?

- Socialformance onder DORA benadrukt de verantwoordelijkheid van financiële instellingen om bij te dragen aan de maatschappelijke stabiliteit en het welzijn door het waarborgen van digitale operationele weerbaarheid, rekening houdend met de bredere impact op de economie en samenleving. Het belang als sector is groot voor maatschappelijke stabiliteit. Het vertrouwen in de sector kan gaan glijden als er zaken niet goed gaan. Indien een fonds of PUO een issue heeft kan het uitstralen naar de gehele sector. Wat is de maatschappelijke visie van het bestuur op dit vlak?

Aldus, om goed om te gaan met DORA, dienen financiële instellingen en hun kritieke dienstverleners niet alleen de vastgestelde normen en vereisten strikt na te leven, maar ook verder te kijken naar hoe hun operationele processen en systemen tegelijk verbeterd kunnen worden, en uiteindelijk hun maatschappelijke verantwoordelijkheid kunnen ondersteunen. Door de implementatie van DORA te beschouwen als een kans om niet alleen te voldoen aan wettelijke vereisten (Conformance) maar ook om operationele, strategische verbeteringen (Performance) en maatschappelijke bijdragen (Socialformance) te realiseren, kunnen financiële instellingen hun weerbaarheid versterken en tegelijkertijd waarde creëren voor zowel de organisatie als de samenleving. De vraag is dan waar het pensioenfonds op dit moment staat in dit denkmodel.

Wij nemen u ook graag mee naar het non-compliance perspectoef. Wat kan dit betekenen? Welke kaders zijn er dan?

Kadersperspectief

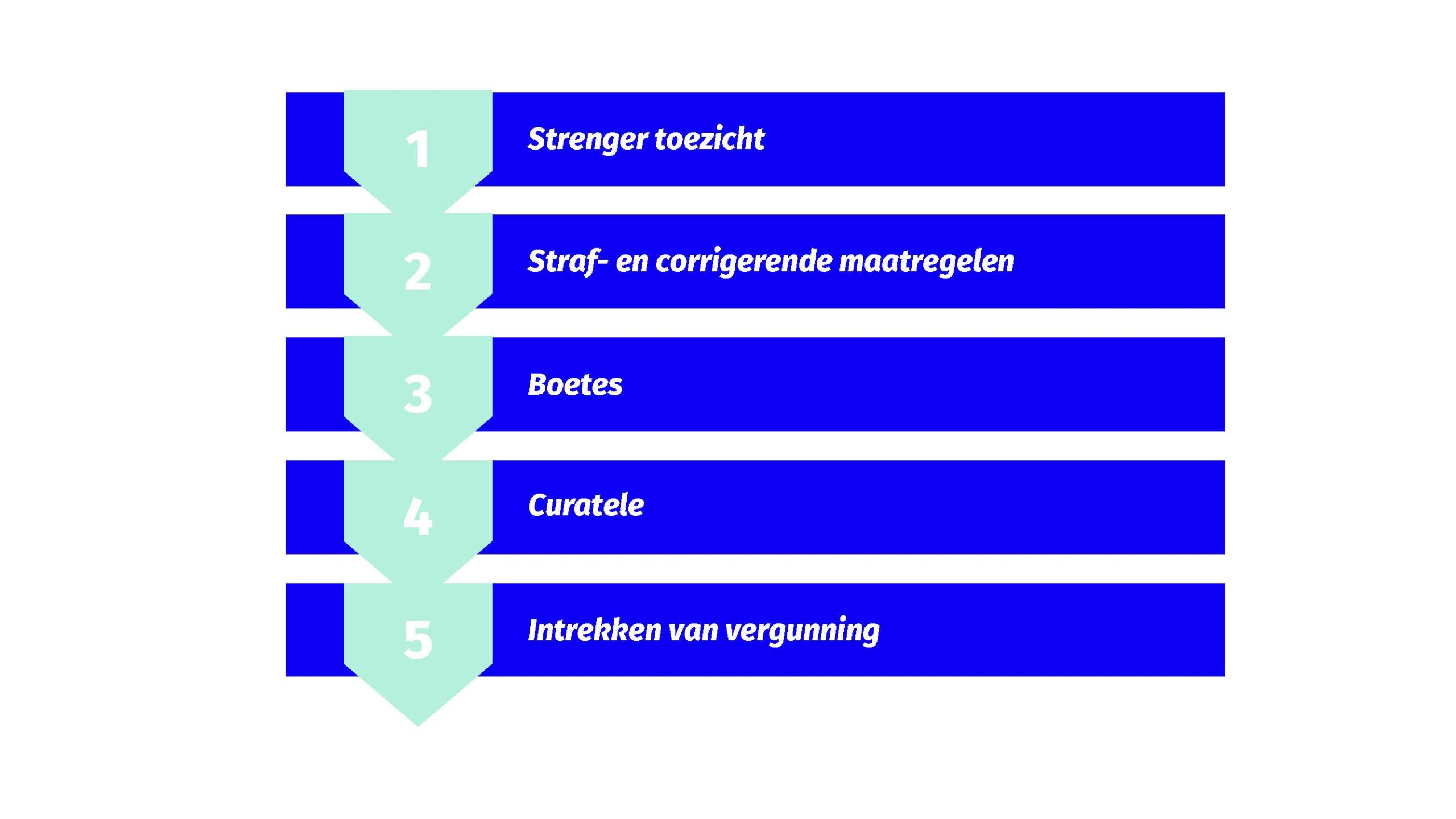

Het kader voor strafmaatregelen is uitgewerkt in Artikel 50 t/m Artikel 54 van DORA. Volgens de verordening hebben toezichthoudende autoriteiten de bevoegdheid om strafmaatregelen op te leggen aan financiële instellingen of ICT-dienstverleners die zich niet aan de verordening houden. Lidstaten stellen hiervoor een wettelijk kader op. De toezichthouders hebben in ieder geval de volgende bevoegdheden:

- Entiteiten sommeren te staken van activiteiten die de verordening schenden;

- Het nemen van elk soort maatregel (waaronder geldelijk) om ervoor te zorgen dat entiteiten aan de vereisten blijven voldoen;

- Het eisen van inzicht in dataverkeer, bij vermoeden van inbreuk op de verordening, wanneer dit van belang kan zijn voor onderzoek naar een mogelijke inbreuk;

- Het openbaar bekendmaken van de entiteiten die inbreuk maken op de verordening, en de aard van deze inbreuk.

De toezichthouder, DNB, heeft het recht om sancties op te leggen bij het niet naleven van de richtlijn. Op basis van de huidige houding van DNB kan het volgende worden verwacht:

Figuur 2: Sanctieproces

In de praktijk betekent dit dat het nationale recht en DNB als toezichthouder gaan bepalen op welke manier de vereisten van DORA worden geïnterpreteerd. Ook zullen het nationale recht en DNB beoordelen of een financiële instelling aan DORA voldoet. Financiële instellingen zullen dus rekening moeten houden met de Nederlandse wetgeving, rechterlijke uitspraken en uitingen van DNB om er zeker van te zijn dat zij aan DORA voldoen.

De kansen en kaders afwegende is het noodzakelijk om een visie te ontwikkelen op DORA en niet alleen een zgn. afvinklijst af te werken van juridische implicaties. Het is en/en.

Noodzaak van een visie op DORA

Een visie op DORA is essentieel om een organisatie in staat te stellen de voordelen van DORA te benutten, waaronder verbeterde cyberweerbaarheid, betrouwbaarheid en concurrentiepositie. Het helpt bij het definiëren van doelstellingen, toewijzen van de drie benoemde drijfveren vanuit ons denkmodel.

Met name doordat veel implementatietijd en middelen gaan naar de implementatie van de Wet toekomst pensioenen (WTP) en vooral in het bouwen aan nieuwe IT systemen om de pensioenregelingen straks goed te kunnen adminsteren en de deelnemer inzicht te kunen geven aan ‘individuele pensioen bedrag’ zien wij dat visievorming over andere essentiele dossier, zoals DORA, naar de achtergrond schuiven. En natuurlijk zijn uitvoerders en fondsen die dit niet doen. Het is van grote waarde dat zowel uitvoerders als fondsen samen stilstaan bij de waarde van DORA en de ketenverantwoordelijkheid die hiermee gepaard gaat. Indien de waarde van de dataset van de deelnemers straks op zichtbaar is voor anderen c.q. gestolen wordt door onbevoegde derden dan zullen de kosten vele malen hoger uitvallen. Het reputationele effect voor de hele sector is enorm, juist doodat we overgaan naar een nieuw systeem van meer inzicht voor de deelnemer. De sleutelfunctiehouders zullen in de visie van de schrijver meer dan gemiddeld aandacht moeten hebben voor het cyberrisico en de IT-volwassenheid in de gehele keten goed blijven monitoren. Dit is geen sincure. De digitalisering en de diepgang (als thematisch risico) van het werk van deze (verplichte) rollen is dan nu ook aangezet! De aandacht op DORA en met name de achterliggende gedachte moet op de agenda van besturen en gaat verder dan een studiedag alleen.

Voor de uitvoerders is het ook van belang om de essentie en relevantie op te gaan nemen in een assuranceverklaring, anders ontstaat er een veelvoud van adminstratieve handelingen en vragen. Dit hebben wij eerder beschreven. Een van de grote verschillen is dat incidenten nu verplicht ook gedeeld moeten worden (artikel 45). In de komende RTS (juli 2024) verwachten wij hier meer over. Dit is voor de pensioensector nieuw. Het is een goede ontwikkeling dat deze eis er is, want een incident bij de een kan ook bij de ander voorkomen. Fondsen zijn in essentie geen concurrenten van elkaar en het delen van deze bedreigingen zou daarom ook op een gezamenlijke agenda moeten staan. Niet om de uitvoerders te straffen, maar juist om samen te leren. En ja, natuurlijk moet er een minimum zijn waar uitvoerders en fondsen aan moeten voldoen. En deze staat al in de wet beschreven. Dus proportionaliteit ja, maar wel op basis van de beschreven elementen als vertrekpunt. Dus niks doen is hiermee geen beroep doen op het proportionaliteitsbeginsel. Een veel gehoorde vraag is: Is er nog wel tijd om, nu nog, een visie te ontwikkelen? Ons antwoord ja! Laten wij u meenemen in de tijdslijnen van dit jaar.

Tijdslijn

Hieronder staat in een tijdslijn de periode weergegeven vanaf het moment dat DORA van kracht ging tot aan het moment dat de wetgeving bij financiële entiteiten geïmplementeerd moet zijn. Dit is met andere woorden de implementatieperiode voor de verordening, die zoals hieronder te zien al voor de helft verstreken is. Nu de twee batches met lagere regelgeving grotendeels bekend zijn is voor veel financiële entiteiten de tijd aangebroken om aan de daadwerkelijke implementatie te beginnen.

![tijdslijn-new[1]](https://aethiqs.nl/wp-content/uploads/tijdslijn-new1.png)

Figuur 3: Tijdslijnen

Samenvattend

DORA is de stap naar verdere volwassenheid van beheerste en integere bedrijfsvoering voor het IT-domein en maakt onderdeel uit van de digitaliseringsagenda van de EU. Het eist van financiële instellingen, waar ook de Pensioenfondsen onder vallen, een gedegen visie (1), borgen van hun licence to operate door compliant te geraken (2) en het aansterken van de ketenaanpak door een brede monitoring en borging van IT-risico’s (3). Deze drie zaken zijn niet mogelijk indien (bestuurders van) pensioenfondsen niet snel het begrip rondom DORA, de bedoeling en vooral de betekenis voor het eigen pensioenfonds gaan versterken. Directies van softwareorganisaties, pensioenuitvoeringsorganisaties en pensioenfondsbesturen hebben nog een klein half jaar! Rekening houdend met ook andere essentiële dossiers in de sector als WTP, diversiteit van besturen, governance naar de toekomst toe en marktontwikkelingen is het geen sinecure om de aandacht ook op DORA te hebben en te houden.

Over de schrijver

Daniel Yung is CISO, IT-risicomanagement en compliance adviseur bij het strategisch adviesbureau AethiQs. Hij heeft meer dan 25 jaar ervaring in verschillende rollen in het IT-domein van operationeel, technisch tot strategisch. Hij adviseert pensioenfondsen en verzekeraars bij de implementatie van IT-vraagstukken en zo ook de DORA, en is CISO in de financiële sector.

Disclaimer

Hoewel dit artikel met grote zorgvuldigheid is samengesteld, aanvaarden AethiQs B.V. en alle andere entiteiten, handelsnamen, labels, samenwerkingsverbanden, personen en praktijken die handelen onder de naam en verantwoordelijkheid van AethiQs, geen enkele aansprakelijkheid voor de gevolgen van het gebruik van de informatie uit deze uitgave zonder hun medewerking. De aangeboden informatie is bedoeld ter algemene informatie en kan niet worden beschouwd als advies. Niets uit dit artikel mag zonder akkoord van de schrijvers worden gebruikt, gedeeld of gekopieerd voor andere doeleinden. Alle rechten voorbehouden aan de schrijvers en AethiQs©. Mei 2024.